摘要:游戏内包含的可执行文件除了上述文件外,另一个名为“UmbralStealer”的文件则会从受害者的Windows设备中窃取数据,包括存储在网络浏览器中的信息,例如存储的密码和包含会话令牌的cookie、加密货币钱包以及Discord、Minecraft、Roblox和Telegram的凭证和身份验证令牌。...

BlepingComputer 6月25日消息,堪称经典的《非常马里奥》 3:《永远的马里奥》游戏被网络攻击者植入恶意程序,导致许多玩家的设备受到感染。

非常马里奥 3:永远的马里奥是由 Buziol Games 开发并于 2003 年于 Windows 该平台上发布的免费重制版本。这款游戏一经推出就很受欢迎,被称为保留了马里奥系列的经典机制,以及更现代的图形、形状和声音,并发布了许多后续版本。

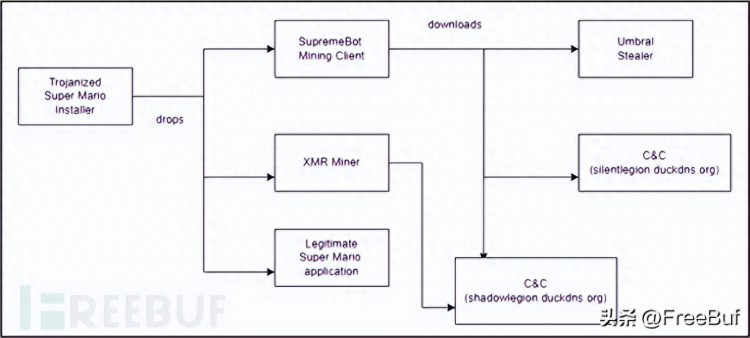

但是Cyble的研究人员发现,攻击者正在分发《非常马里奥》 3:通过游戏论坛、社交媒体群聊、恶意广告等渠道分发永久性马里奥安装流程的修改样本。

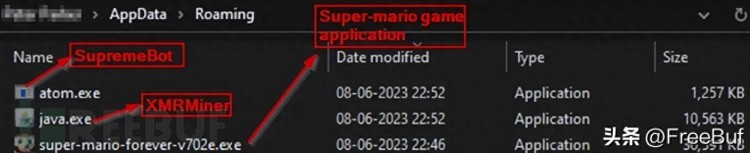

研究人员观察到,这些恶意游戏文件包括三个可执行程序,其中一个用于安装正常游戏(“

super-mario-forever-v702e.exe),另外两个“”java.exe”和“atom.exe“它将安装在受害人身上 Appdata中的游戏安装目录,用于运行 XMR (Monero) 挖矿流程和 SupremeBot 挖矿客户端。

可执行程序包含在游戏中

除上述文件外,另一个名称是“Umbral Stealer“文件将来自受害人的Windows 窃取设备上的数据,包括存储在网页浏览器中的信息,如存储的密码和对话令牌 cookie、加密货币钱包和 Discord、Minecraft、Roblox 和 Telegram 凭证及身份证明令牌。

Umbral Stealer 也可以建立受害者 Windows 桌面屏幕截图或操纵网络摄像头,所有被盗数据传输到 另一方的C2服务器以前会存储在当地。未开启篡改保护的设备,Umbral Stealer 可以通过禁用该程序来逃避Windows Defender检查,但即使打开防篡改,也可以将过程排除在威胁目录之外。

此外,Umbral Stealer 还会修改 Windows 主机文档破坏了防病毒程序与公司服务器之间的通信,从而破坏了防病毒程序的有效性。

完整的感染连接

安全专家建议,如果客户最近安装了游戏,应尽快扫描恶意程序,删除检测到的任何恶意程序,检测到恶意程序后重置存储的任何敏感密码信息,并使用密码管理器存储。

同样,在下载游戏或其他软件时,确保从认证发行人网站或权威数字内容分发平台等官方来源下载。

参照来源:

https://www.bleepingcomputer.com/news/security/trojanized-super-mario-game-used-to-install-windows-malware/